Care sunt cele șapte straturi de securitate cibernetică?

Înlăturăm ideea comună și greșită că securitatea IT necesită doar o singură soluție pentru a vă menține afacerea în siguranță. Există 7 straturi de securitate cibernetică fiecare cu necesități speficice de protecție.

Ne-am obișnuit să vedem cum oamenii presupun că menținerea în siguranță a rețelei companiei este foarte simplă, punând un firewall și o soluție de antivirus.

Probabil, acest lucru a fost actual pentru primele zile ale internetului și computerelor, iar sistemul de securitate cu o singură soluție s-a aplicat cu adevărat doar pentru computerele personale.

Păstrarea întreprinderilor în siguranță împotriva încălcării datelor și a atacurilor cibernetice este în prezent mult mai complexă.

Între o potențială amenințare și compania dvs. nu există doar un singur strat de securitate. Există șapte mari – fiecare cu nevoi specifice de securitate pentru a vă ajuta să vă păstrați afacerea în siguranță.

Care sunt acestea și cum vă puteți asigura că ele sunt sigure?

Modelul OSI

La sfârșitul anilor 1970, Organizația Internațională de Standardizare (ISO) a înțeles că trebuie să existe standarde în modul în care computerele sunt conectate în rețea, având în vedere diferite mărci, modele, tehnologii etc.

Organizația a dezvoltat modelul de Interconectare a Sistemelor Deschise (OSI) cu cele 7 straturi de securitate cibernetică, ca să arate câte straturi diferite există într-o rețea și cum totul a fost interconectat.

Cele șapte straturi ale modelului OSI sunt:

- Stratul uman

- Stratul perimetral

- Stratul de rețea

- Stratul punctelor finale

- Stratul de aplicație

- Stratul de date și

- Stratul de misiune critică.

Fiecare strat reprezintă o etapă diferită în comunicarea în rețea, de la cineva care tastează pe o tastatură până la datele pe care sistemul dumneavoastră le folosește pentru aplicații.

Acest model a fost în cele din urmă înlocuit de modelul TCP/IP, care servește drept bază pentru internetul modern. Dar modelul OSI este încă util pentru a-i determina pe oameni să vizualizeze modul în care datele lor se mișcă printr-o rețea și unde să implementeze măsuri de securitate.

Apărarea în profunzime pe fiecare strat în parte și pe straturi în general este necesară acum mai mult ca niciodată, deoarece tot mai mulți angajați lucrează de acasă și organizațiile se bazează din ce în ce mai mult pe servicii în cloud sau hybrid. Pentru angajații care lucrează de acasă organizațiile trebuie să abordeze riscurile de securitate asociate cu faptul că aceștia își folosesc propriile echipamente și dispozitive de lucru (laptop, telefon) și folosesc conexiunea Wi-Fi de acasă pentru a intra în rețeaua corporativă, pentru care iarăși trebuie un sistem de securitate care să ofere un canal dedicat și privat de conexiune (cel mai comun fiind folosit VPN-ul care obligatoriu trebuie să ofere autentificare pe mai mulți factori/pași).

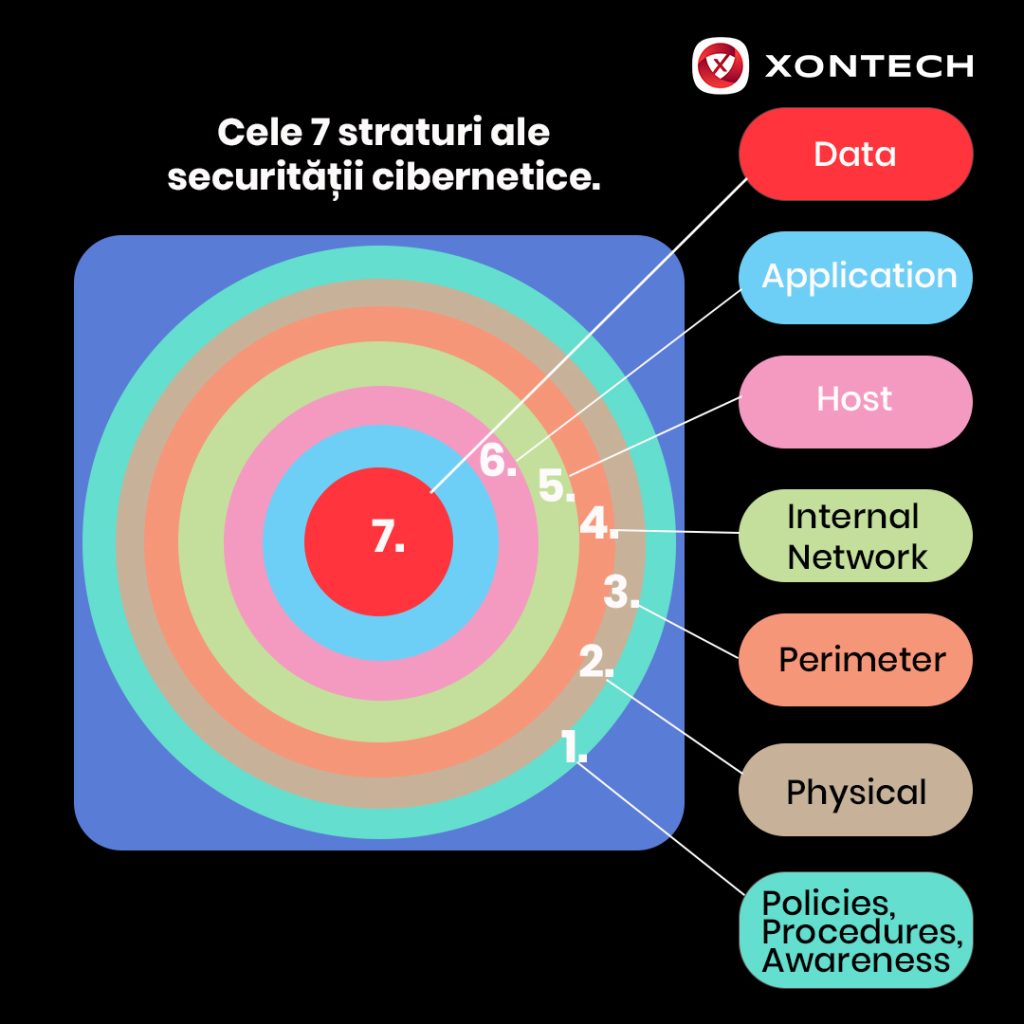

Cele 7 straturi de securitate cibernetică

Când priviți modelul OSI, este destul de clar că aveți nevoie de mai mult decât doar de câteva protocoale de securitate pentru a fi pe deplin protejat. Trebuie să luați în considerare cu atenție toate punctele de acces potențiale și zonele prin care hackerii pot lua controlul asupra rețelei, datelor și în general asupra afacerii dvs.

Apărarea pe straturi este similară cu securitatea fizică.

Conceptul de apărare pe starturi nu este diferit de securitatea fizică, cum ar fi cea folosită pentru o clădire sau pentru a începe lucrul într-un edificiu cu birouri. Securitatea clădirii are multe straturi, dintre care unele pot fi considerate redundante:

- Un angajat folosește un card pentru a intra în clădire.

- Un agent de pază supraveghează în hol.

- Camerele de securitate înregistrează toate mișcările din hol, de la fiecare etaj și din lift.

- Odată ajuns la etajul său, un angajat trebuie să-și folosească cardul pentru a deschide ușa de la etajul biroului.

- Odată ajuns la birou, angajatul își pornește computerul și introduce parola și codul temporar din patru cifre (autentificare cu doi factori) pentru a se conecta la rețeaua companiei.

Acestea sunt, desigur, doar câțiva pași de securitate pe care angajatul trebuie să îi treacă pentru a începe lucrul în ziua respectivă. Unele dintre acestea pot părea inutile, iar unele măsuri pot părea mai puternice decât altele, însă luate împreună, sunt analoge cu o strategie de apărare pe straturi implementată în cadrul organizațiilor.

Să aruncăm o privire mai atentă la cele 7 straturi, la modul în care sunt vulnerabile și la ce puteți face pentru a le proteja.

STRAT-UL UMAN

Oamenii sunt, fără îndoială, cea mai slabă verigă în aproape toate modurile posibile când vine vorba de securitate cibernetică. De fapt, conform rapoartelor, mai mult de 90% din toate breșele de securitate sunt cauzate de oameni. Nu este vorba doar de faptul că oamenii lasă în mod deliberat hackeri să intre în sistemele lor; am ajuns să fim singura verigă care este cel mai ușor de exploatat. Suntem distrași de locurile de muncă (și de viața noastră de zi cu zi) și nu înțelegem întotdeauna pe deplin tehnologia pe care o folosim sau cum să o păstrăm în siguranță. Cea mai bună abordare pentru a menține stratul uman în siguranță este educația și formarea. Crearea unui program de educație pentru a instrui angajații cu privire la beneficiile obiceiurilor bune de securitate cibernetică, în mod regulat, poate reduce semnificativ probabilitatea unui atac realizat cu succes. Acestea includ instrucțiuni despre cum să depistați o tentativă de phishing, obiceiuri bune de creare și păstrare a parolelor și informații despre înșelătoriile actuale pe care să le urmăriți. Controalele de acces sunt, de asemenea, o idee bună pentru securizarea stratului uman, deoarece pot limita cantitatea de daune în cazul în care există un atac de succes.

STRAT-UL PERIMETRAL

Acesta este stratul exterior al rețelei dvs. Este punctul în care totul se conectează și obține acces la datele dvs. Include puncte de acces wireless (de exemplu), dar include și toate dispozitivele conectate la rețeaua dvs. Nu cu mult timp în urmă securitatea perimetrului a fost destul de ușor de asigurat. Pentru că dispozitivele care se conectau la rețeaua dvs. erau limitate la computere. Acum, însă, trebuie să luați în considerare totul. Calculatoare tip desktop, laptopuri, imprimante, copiatoare, telefoane mobile, cloud-ul în care lucrați sau arhivați date, inclusiv dispozitivele inteligente precum becuri dacă sunteți o companie care utilizează dispozitive Internet of Things (IoT). La acest nivel, primul pas este să vă dați seama cum arată de fapt perimetrul dvs. Acest lucru înseamnă catalogarea tuturor dispozitivelor conectate la rețeaua dvs., lucru care este deosebit de provocator din cauza efortului mare de a asigura și monitoriza tot necesarul pentru lucrul de acasă la care am asistat cu toții în 2020. Pentru a păstra acest nivel în siguranță, trebuie să știți cum arată. Apoi, aflați ce date trec prin acest strat. Sunt șanse ca acestea să fie toate datele dvs. importante pentru afacere. În cele din urmă, securizați totul – datele și dispozitivele. Aceasta înseamnă aplicarea următoarelor lucruri și acțiuni precum: firewall-uri, criptarea datelor, software antivirus, managementul dispozitivelor (mai ales dacă aveți o politică de utilizarea a dispozitivului personal) și crearea unei zone sigure demilitarizate pentru un strat suplimentar de protecție.

STRATUL DE REȚEA

Similar stratului perimetral, preocuparea aici este despre cine și ce dispozitive vă pot accesa sistemul. Dar, cea mai mare parte a stratului de rețea este despre ceea ce oamenii și dispozitivele pot accesa odată ce sunt în sistemul dvs. Cea mai bună practică pentru securitate la acest nivel este de a oferi angajaților și dispozitivelor acces doar la părțile rețelei care sunt 100% necesare pentru a-și face treaba. Motivul principal pentru aceasta este că, dacă se întâmplă ceva, prejudiciul este limitat. Dacă nicio persoană nu are acces la toate, atunci orice atac cibernetic de succes are ca rezultat faptul că doar o mică parte a rețelei să fie defectată. Acest lucru vă asigură că puteți limita orice daune cauzate de eroarea umană, precum și impactul oricăror dispozitive care ar putea fi compromise.

STRATUL ENDPOINT

Un punct final este orice dispozitiv care este conectat la rețeaua dvs. și, dar așa cum am menționat mai sus, numărul mare al acestor dispozitive în rețele în zilele noastre poate fi puțin spus, copleșitor. De aceea, este important să existe o politică bună pentru a monitoriza și gestiona aceste dispozitive. Criptarea este cheia la acest nivel, dar nu poate fi limitată doar la datele dvs. Aveți nevoie de criptarea punctelor finale pentru a vă asigura că dispozitivele în sine rulează în medii securizate. Managementul dispozitivelor mobile (MDM) este, de asemenea, un aspect critic al securității punctelor terminale. MDM vă permite să restricționați accesul la anumite dispozitive din rețea, ceea ce este grozav, dar vă oferă și acces de la distanță la dispozitive. Această caracteristică vă permite să blocați dispozitivele mobile și să ștergeți toate datele acestora pentru a preveni deteriorarea ulterioară.

STRATUL DE APLICAȚIE

Stratul de aplicație se învârte în jurul software-ului pe care îl utilizați în afacerea dvs. Microsoft Office, Slack, Zoom și toate celelalte aplicații pe care le utilizați pentru a menține lucrurile în mișcare la locul de muncă trebuie să fie sigure. Cel mai simplu lucru pe care îl puteți face aici este să vă asigurați că aplicațiile dvs. sunt mereu actualizate, protejate pe intern și extern printr-un web application firewall, iar accesul către ele este asigurat de minim 2 pași de autentificare. Acest lucru vă ajută să vă asigurați că orice problemă de securitate cunoscută este rezolvată și că aplicația este cât mai sigură posibil. În plus, firewall-urile de ultimă generație care vin cu protecție integrată a aplicațiilor vor ajuta la menținerea lucrurilor în siguranță. La fel și utilizarea sandbox-urilor pentru aplicațiile bazate pe browser și a politicilor de restricție a software-ului previn rularea software-ului neautorizat în rețeaua dvs.

STRATUL DE DATE

În aproape toate cazurile, datele sunt ținta când vine vorba de criminalitatea cibernetică. Acesta este stratul care necesită cea mai mare atenție, deoarece este inima și sufletul afacerii dvs. Tipul de date pe care le aveți depinde de afacerea dvs., dar ar putea include date despre clienți, informații de plată, numere de securitate socială, secrete de afaceri (și alte proprietăți intelectuale) precum și informații despre sănătate. Pierderea acestor date erodează încrederea clienților dvs. în afacerea dvs., vă lasă deschis la amenzi uriașe de reglementare și, în aproximativ 50% din cazuri, va duce la închiderea afacerii dvs. Păstrarea lucrurilor în siguranță la acest nivel implică criptarea fișierelor și a discurilor, backup-uri regulate ale tuturor datelor și proceselor critice, autentificare cu doi factori, gestionarea drepturilor întreprinderii. Tot la acest nivel este important de creat politici care asigură prevenirea scurgerilor de date, ștergerea datelor de pe dispozitivele care nu mai sunt utilizate sau care sunt trimise unui alt angajat pentru utilizare sau chiar limitarea accesului către ele după o anumită perioadă, inclusiv revocarea drepturilor în regim online și off-line asupra informației după părăsirea locului de muncă sau neîncrederea în persoana care are sau a avut acces la ea.

ACTIVE CRITIC DE IMPORTANTE PENTRU AFACERE

Acesta este orice activ fără de care afacerea dvs. nu poate supraviețui. Acestea includ sisteme de operare, înregistrări electronice de sănătate, instrumente software, înregistrări financiare și infrastructură cloud. Provocarea la acest nivel este că, ceea ce este esențial pentru o anumită afacere nu este neapărat esențial anume pentru afacerea dvs. Asta înseamnă că trebuie să determinați fără de ce afacerea dvs. nu poate funcționa și să lucrați în direcția de a o proteja. Ce este cu adevărat frumos la această metodă este că vă permite să personalizați tot ce faceți la fiecare dintre cele șase straturi de securitate care vin înaintea activelor esențiale pentru afacere. În timp ce fiecare strat de securitate se concentrează pe un aspect diferit, obiectivul general pentru toate cele șapte straturi este să vă mențineți afacerea în funcțiune și în siguranță în orice moment.

Obțineți cele 7 straturi de protecție

Urmărirea și monitorizarea celor șapte straturi de securitate poate fi o provocare. Chiar dacă aveți o echipă IT dedicată, există o mulțime de piese care trebuie urmărite și este ușor să ratați ceva. De aceea, a avea o echipă de experți poate oferi afacerii dumneavoastră nivelul de securitate de care aveți nevoie pentru a vă proteja cele șapte straturi. Iată aici venim noi.

Xontech Systems este furnizorul dvs. de servicii de securitate cibernetică. Ne putem ocupa de toate aspectele de securitate, de la educarea angajaților până la asigurarea faptului că activele dumneavoastră esențiale pentru afacere sunt complet protejate.

Sunteți pregătit pentru o acoperire de securitate completă care să vă mențină afacerea în funcțiune? Contactați-ne astăzi: +373 62 153737